هکرهای حکومتی جمهوری اسلامی سازمانی را در عربستان سعودی هدف قرار دادند

محققان شرکت امنیت سایبری «ترند مایکرو» (Trend Micro) حمله سایبری تازهای را شناسایی کردند که در آن هکرهای حکومتی جمهوری اسلامی یک سازمان را در عربستان سعودی هدف قرار دادهاند.

محققان شرکت امنیت سایبری «ترند مایکرو» (Trend Micro) حمله سایبری تازهای را شناسایی کردند که در آن هکرهای حکومتی جمهوری اسلامی یک سازمان را در عربستان سعودی هدف قرار دادهاند.

این حمله به گروه APT۳۴ که با نام «اویل ریگ» (OilRig) نیز شناخته میشود، نسبت داده شده است.

منابع مختلف این گروه هکری را به نهادهای امنیتی جمهوری اسلامی ایران وابسته میدانند.

بدافزار شناسایی شده در این حمله که «منورا» (Menorah) نام گرفته، با هدف جاسوسی سایبری طراحی شده و به ویژگیهایی مانند شناسایی دستگاه قربانی، بررسی و آپلود فایل، دانلود فایلهای مخرب روی سیستم و اجرای دستورات از راه دور هکر مجهز است.

کارشناسان ترند مایکرو اولین نشانههای این عملیات سایبری را که مرحله اول آن از طریق حمله فیشینگ صورت گرفته است، در ماه اوت شناسایی کردند.

هکرها در این حمله با ارسال یک فایل متنی نرمافزار «ورد» (Word) به دنبال فریب قربانی بودهاند.

محتوای این فایل که یک فرم ثبت مجوز از سوی دولت جمهوری سیشل (کشور کوچکی در آفریقا) است، حاوی اطلاعات قیمتگذاری با ارز ریال سعودی بوده و همین مساله، احتمال سعودی بودن سازمان تحت حمله را تایید کرده است.

با این حال در گزارش منتشر شده، جزییات بیشتری درباره نام این سازمان یا حوزه فعالیتش منتشر نشده است.

حمله به سازمانهای عربستان سعودی از سوی حکومت ایران در حالی صورت میگیرد که روابط سیاسی دو کشور پس از یک دوره تنش طولانی رو به بهبود به نظر میرسد.

با وجود این نهادهای امنیتی جمهوری اسلامی همواره حملات سایبری خود را به کشورهای مختلف فارغ از سطح و نوع ارتباط سیاسی با آنها پیش بردهاند.

مرداد سال گذشته، شرکت امنیت سایبری «کسپرسکی» از حمله گروه هکری اویل ریگ به زیرساختهای کشور امارات متحده عربی خبر داده بود.

بر اساس این گزارش، هدف هکرها از این عملیات سایبری دسترسی به اهداف دولتی بوده است.

انتشار خبر این حمله با دعوت ابراهیم رئیسی از محمد بن زاید آل نهیان، رییس امارات متحده برای سفر به ایران مقارن بود.

حدود دو هفته پیش نیز شرکت امنیت سایبری «ایست» (ESET) از حمله هکرهای حکومتی جمهوری اسلامی به سه کشور اسرائیل، امارات و برزیل خبر داده بود.

در این عملیات در مجموع ۳۴ سازمان مختلف مورد هدف قرار گرفته بودند که اغلب آنها در اسرائیل قرار داشتند.

همزمان با افزایش تنشها در کوزوو، واشینگتن از استقرار نیروهای نظامی صربستان در نزدیکی مرز این کشور با کوزوو ابراز نگرانی کرد و خواستار عقبنشینی این نیروها شد.

جان کربی، سخنگوی شورای امنیت ملی کاخ سفید، آرایش نظامی نیروهای صربستان در مرز این کشور را با کوزوو «بیسابقه» خواند و تاکید کرد که این اقدام به بیثباتی در منطقه دامن میزند.

او تاکید کرد آمریکا استقرار تانک، توپخانه و واحدهای پیادهنظام مکانیزه صربستان در نزدیکی مرز کوزوو را «رصد میکند».

همزمان ائتلاف نظامی آتلانتیک شمالی (ناتو) روز جمعه هفتم مهر اعلام کرد قصد دارد بر تعداد نیروهای حافظ صلح خود در کوزوو بیفزاید.

به گزارش گاردین، نیروهای بریتانیایی برای انجام این ماموریت به کوزوو اعزام شدهاند.

آلبین کورتی، نخستوزیر کوزوو با استقبال از این تصمیم ناتو، بار دیگر صربستان را متهم کرد با کمک متحد خود، روسیه، در پی بر هم زدن صلح و ثبات در منطقه است.

ینس استولتنبرگ، دبیرکل ناتو، پیش از این در روز ۱۱ خرداد گفته بود این ائتلاف آماده است نیروهای نظامی بیشتری به کوزوو بفرستد تا به خشونتها در شمال این کشور پایان دهد.

تنشها در منطقه پس از حمله بالغ بر ۳۰ شبهنظامی مسلح صرب به نیروهای پلیس کوزوو در روستایی در شمال این کشور بالا گرفته است.

در این حمله که روز یکشنبه دوم مهر انجام شد، یک نفر از نیروهای پلیس و سه نفر از مهاجمان کشته شدند.

به گفته مقامهای کوزوو، در جریان بازرسی از مهاجمان تعداد قابل توجهی سلاح سنگین و همچنین مقادیری مواد منفجره کشف شده است.

همزمان آنتونی بلینکلن، وزیر امور خارجه آمریکا روز جمعه در تماسی تلفنی با الکساندر ووچیچ، رییس جمهوری صربستان، خواستار «بازگشت به گفتوگو» و «کاهش فوری تنشها» در منطقه شد.

ووچیچ روز جمعه به خبرنگاران گفت برخی ادعاها مبنی بر این که نیروهای نظامی صربستان در «بالاترین سطح از آمادگی جنگی» هستند، حقیقت ندارد.

تنشها در شمال کوزوو در خرداد سال جاری به خشونت کشیده شد؛ زمانی که شهرداران آلبانیاییزبان برآمده از اکثریت این کشور، میخواستند در شهرهایی با اکثریت جمعیت صرب به قدرت برسند.

این شهرداران آلبانیاییزبان در ماه آوریل در انتخابات شهرداری که از سوی صربها تحریم شده بود، برگزیده شدند.

کوزوو دارای اکثریتی آلبانیاییزبان است اما جمعیت عمده شمال این کشور را صربها تشکیل میدهند.

انتشار نامهای از سوی محمد مقیمی، رییس دانشگاه تهران در مورد تعطیلی کافههای اطراف این دانشگاه، واکنشهای زیادی در پی داشته است. خبرگزاری دفاع مقدس، وابسته به ستاد کل نیروهای مسلح جمهوری اسلامی، نوشت این کافهها از طرف «سفارتخانههای اروپایی» حمایت مالی میشدند.

این خبرگزاری روز شنبه ۸ مهر اعلام کرد از مجموع ۱۵۰ کافه موجود در اطراف دانشگاه تهران، بلوار کشاورز و پارک هنرمندان، بیش از نیمی از آنها «صرفه اقتصادی نداشتند».

بنا بر ادعای این گزارش، دلیل ادامه فعالیت این کافهها علیرغم نداشتن سودآوری، این بوده است که «تمامی اینها از یک منبع مالی تامین میشدند».

خبرگزاری دفاع مقدس، «سفارتخانههای اروپایی» را متهم کرد که بخشی از بودجه این کافهها را تامین میکردهاند.

این گزارش همچنین نوشت این کافهها به «مراکزی برای شبکهسازی علیه امنیت ملی» و «پاتوقی برای اعمال خلاف امنیت و شرع» تبدیل شده بودند.

در روزهای گذشته نامهای از محمد مقیمی در فضای مجازی منتشر شد که در آن رییس دانشگاه تهران از تعطیلی «کلیه کافههای اطراف دانشگاه» در طول یک سالونیم گذشته خبر داد.

مقیمی نوشت از میان مجموعه کافهها، تنها «کافه گدار» که فعالیت آن «مغایر با ارزشهای اسلامی و سیاستهای علمی و پژوهشی دانشگاه» است، همچنان به کار خود ادامه میدهد.

او پیشبینی کرد با توجه به تلاشهای انجام شده از سوی دانشگاه تهران، به زودی این کافه نیز تعطیل شود.

نیکا شاکرمی، از کشتهشدگان خیزش انقلابی شهروندان علیه جمهوری اسلامی، تا پیش از کشته شدن در روز ۲۹ شهریور ۱۴۰۱ در این کافه کار میکرد.

مقیمی دلیل تعطیلی این کافهها را «جلوگیری از اشاعه فرهنگ غیرخودی» اعلام کرد.

او این نامه را در روز یکم شهریور ماه سال جاری و در پاسخ به نامه رییس کمیسیون فرهنگی مجلس نوشته بود.

سایت تابناک اما انتشار این نامه در فضای مجازی را نتیجه هک شدن وبسایت وزارت علوم، تحقیقات و فنآوری جمهوری اسلامی دانست.

وبسایت وزارت علوم روز اول مهر به دلیل «حملات سایبری» گروه هکری «قیام تا سرنگونی»، نزدیک به سازمان مجاهدین خلق از دسترس خارج شد.

گروه قیام تا سرنگونی اعلام کرد ۵۰۰ سرور، کامپیوتر، سایت و سامانه وزارت علوم را هک و به بیش از ۲۰ هزار سند دسترسی پیدا کرده است.

از سوی دیگر اما حسن نوروزی، عضو کمیسیون حقوقی و قضایی مجلس با دفاع از تعطیل کردن کافههای اطراف دانشگاه گفت: «اطراف دانشگاه باید دارای محیط امنی برای تحصیل باشد نه برای کسب و کارها.»

او در واکنش به این موضوع که تمامی این کافهها دارای مجوز قانونی فعالیت بودهاند، تاکید کرد: «۱۰ بار دیگر هم بپرسید میگویم اطراف دانشگاه باید محل تحصیل علم و دانش باشد».

همزمان روزنامه هممیهن در یادداشتی در روز چهارم مهر با انتقاد از تعطیلی این کافهها، این تصمیم را مشابه اقدامات حکومت طالبان در افغانستان دانست.

بنیاد کلونی برای عدالت، یک نهاد حقوقی وابسته به خانواده کلونی، جایزه سالانه خود را در زمینه «عدالت برای زنان» به نیلوفر حامدی و الهه محمدی، روزنامهنگاران زندانی ایرانی اهدا کرد. اهدای این جایزه در حالی است که بیش از یک سال از بازداشت موقت این دو میگذرد.

این بنیاد یک نهاد حقوقی وابسته به خانواده جرج کلونی، بازیگر سینمای آمریکا و همسرش امل کلونی، وکیل حقوق بشر است.

بنیاد کلونی که برای دفاع از آزادی بیان و مطبوعات پایهگذاری شده، جایزه امسال خود را به این دو خبرنگار زندانی اهدا کرد و یگانه رضائیان، روزنامهنگار ایرانی ساکن آمریکا به نمایندگی از آنان این جایزه را دریافت کرد.

این دو روزنامهنگار به دلیل اطلاعرسانی درباره جان باختن و تشییع مهسا ژینا امینی تحت فشار و هدف اتهامزنی نهادهای امنیتی قرار گرفتند و به فاصله یک هفته از هم، بازداشت شدند.

روز جمعه هفتم مهر یکسالگی بازداشت موقت الهه محمدی بود و به همین مناسبت، شماری از کاربران شبکههای اجتماعی از او و نیلوفر حامدی یاد کردند. از جمله حساب کاربری روزنامه هممیهن که با انتشار ویدیویی، به وضعیت او در این مدت اشاره کرد.

الهه محمدی هفتم مهر ۱۴۰۱ در حالی به دلیل تهیه گزارش از مراسم خاکسپاری مهسا ژینا امینی بازداشت شد که با مجوز روزنامه هممیهن به سقز رفته بود.

او وقتی به تهران برگشت به صورت تلفنی احضار شد و به همین دلیل به سوی محل بازجویی در حال حرکت بود که در مسیر بازداشت شد.

الناز محمدی، خواهر دوقلوی الهه، با انتشار ویدیویی به مناسبت یک سال زندانی بودن خواهرش ضمن ابراز دلتنگی برای او نوشت: «۳۶۵ روز از بازداشت خواهرم گذشت ...»

کاربران در شبکه اجتماعی ایکس (توییتر سابق) با استفاده از هشتگهایی چون «روزنامهنگاری جرم نیست» خواهان آزادی او و نیلوفر حامدی شدند.

برخی نیز یادآور شدند که بر اساس قانون جمهوری اسلامی باید در جلسات دادگاه روزنامهنگاران هیات منصفه حضور داشته باشد اما در محاکمه نیلوفر و الهه، خبری از همان هیات منصفه نمایشی هم نبود و جلسه دادگاهشان «پنهانی» و غیر علنی برگزار شد.

موارد متعدد نقض قانون در رسیدگی به پرونده این روزنامهنگاران

آخرین جلسه دادگاه این دو روزنامهنگار حدود دو ماه پیش برگزار شد اما هنوز خبری از صدور رای نیست.

این در حالی است که به گفته حقوقدانان، ماده ۳۷۴ آیین دادرسی کیفری تصریح کرده نهایتا ظرف یک هفته، رای باید صادر و ابلاغ شود.

موضوعی که شهاب میرلوحی، وکیل الهه محمدی نیز به آن اشاره کرد و در پستی به موارد متعددی از نقض قانون در این پرونده پرداخت.

او توضیح داد که وقتی بعد از اتمام جلسه اول رسیدگی نسبت به ادامه «بازداشت موقتِ بدون توجیه قانونی» اعتراض کرده، به او پاسخ «قاطع و مصممی» مبنی بر این دادهاند که دادگاه در این مرحله با تکلیفی مواجه نیست.

این وکیل دادگستری یادآوری کرد که از همان ابتدا، رویههای غیرقانونی در جریان بود بهطوریکه وقت اول رسیدگی به پرونده این دو روزنامهنگار به صورت «کاملا اتفاقی ابتدا در یک نشست خبری به اطلاع وکلای پرونده رسید» و نهایتا هم به شکل تلفنی و تنها به یکی از وکلا ابلاغ شد.

میرلوحی ادامه داد: «در یک اقدام شگفتآور دیگر و باز هم بدون منظور، فاصله قانونی بین ابلاغ وقت و روز رسیدگی کمتر از یک هفته در نظر گرفته شد و این اتفاقات غیرعامدانه ادامه یافت ...»

به گفته او، حتی پس از پایان وقت رسیدگی دوم و با وجود تکلیف صریح قانونی برای «انشای رای در ظرف یک هفته» این اتفاق نیفتاد و اکنون با گذشت بیش از یک ماه همچنان دادنامهای از سوی شعبه رسیدگی کننده صادر نشده است.

روزنامه هممیهن نیز در گزارشی در همین زمینه، با اشاره به اظهارات متناقض سخنگوی قوه قضاییه درباره پرونده نیلوفر حامدی و الهه محمدی یادآور شد که ۱۰ مرداد، مسعود ستایشی، سخنگوی قوه قضاییه گفت پرونده در مرحله انشای رای است.

همین فرد اما در جلسه چهارم مهر گفت «به یاد ندارم» که در جلسه گذشته گفته باشم پرونده در شرف رای است.

ستایشی در نشست خبری مرداد ماه خود همچنین مدعی شده بود اتهام این دو نفر ارتباطی با تهیه گزارش درباره مهسا ژینا امینی و حرفه خبرنگاری آنها «ندارد» و این اشخاص در مقاطعی با «دولت متخاصم آمریکا» همکاری داشتهاند.

موضوعی که از سوی وکلای نیلوفر حامدی و الهه محمدی رد شد و میرلوحی گفت فقط در قرار جلب به دادرسی و کیفرخواست «بیش از ۱۰ بار از خانم مهسا امینی اسم برده شده است».

دومین و آخرین جلسه دادگاه بدوی نیلوفر حامدی و الهه محمدی به ترتیب در روزهای سوم و چهارم مرداد امسال برگزار شد و آنها در این جلسه از عملکرد خود به عنوان خبرنگار دفاع کردند.

نیلوفر حامدی در تاریخ ۳۱ شهریور سال گذشته به دلیل گزارشگری درباره وضعیت مهسا ژینا امینی از بیمارستان، به وسیله نیروهای حکومتی در خانه خود بازداشت شد.

یک هفته بعد هم الهه محمدی، خبرنگار روزنامه هممیهن، به دلیل انتشار گزارشهایی از مراسم خاکسپاری مهسا امینی در شهر سقز بازداشت شد.

روزنامه شرق پیشتر با اشاره به گذشت یک سال حقوقی از بازداشت موقت نیلوفر حامدی، ماده ۲۴۲ قانون آیین دادرسی کیفری را یادآوری کرده بود که تاکید دارد مدت زمان قرار این نوع بازداشتها «حداکثر یک سال» است.

با اینحال در این مدت نه حکم دادگاه بدوی صادر شده و نه قرار نیلوفر حامدی و الهه محمدی تبدیل به وثیقه شده است.

در جریان خیزش انقلابی ایرانیان علیه جمهوری اسلامی، بر اساس گزارش فدراسیون بینالمللی روزنامهنگاران، دستکم ۱۰۰ روزنامهنگار در ایران بازداشت و بیش از ۲۱ نفر آنان در مجموع به ۷۷ سال زندان محکوم شدند.

شش روزنامهنگار از جمله نیلوفر حامدی و الهه محمدی هم از یک سال پیش تاکنون همچنان در زندان هستند.

جمهوریخواهان مجلس نمایندگان آمریکا با تصویب طرحی برای اعطای بودجه موقت به دولت این کشور مخالفت کردند. با این تصمیم، فعالیت نهادهای فدرال آمریکا یک گام دیگر به تعطیلی قریبالوقوع نزدیک شد.

به گزارش خبرگزاری رویترز، در این رایگیری که روز جمعه ۲۹ سپتامبر به انجام رسید، ۲۳۲ نماینده با تخصیص بودجه ۳۰ روزه به دولت آمریکا مخالفت کردند. این در حالی است که ۱۹۸ نفر از نمایندگان به آن رای مثبت دادند.

این طرح که به پیشنهاد رهبر جمهوریخواهان در مجلس نمایندگان آمریکا ارائه شده بود، بودجه دولت فدرال را تنها برای یک ماه و به منظور جلوگیری از تعطیلی آن تمدید میکرد.

علیرغم اینکه در این طرح اولویتهای جمهوریخواهان نظیر اعمال محدودیت بر روند مهاجرت و کاهش خرج دولت لحاظ شده بود اما باز هم نتوانست نظر مثبت اکثریت جمهوریخواهان را به دست آورد.

بنا بر این گزارش، مشخص نیست جمهوریخواهان برای جلوگیری از عواقب تعطیلی قریبالوقوع نهادهای فدرال چه راهبردی دارند.

در صورت تعطیلی دولت، پرداخت حقوق بالغ بر چهار میلیون کارمند فدرال، فعالیت پارکهای ملی و حتی انجام برخی تحقیقات علمی مختل خواهد شد.

با این حال کوین مککارتی، رییس مجلس نمایندگان آمریکا، گفت احتمال اجماع جمهوریخواهان و دموکراتها بر سر راهحلی به منظور جلوگیری از تعطیلی دولت فدرال وجود دارد.

قدرت در مجلس نمایندگان آمریکا در اختیار جمهوریخواهان است اما این دموکراتها هستند که اکثریت سنا را در دست دارند.

جنت یلن، وزیر خزانهداری آمریکا، روز جمعه هفتم مهر هشدار داد تعطیلی دولت پیشرفت اقتصادی در این کشور را «تضعیف میکند».

به گفته او، در اثر این تعطیلی، بهبود زیرساختها و برنامههای مرتبط با کسبوکارهای کوچک و کودکان، تعلیق خواهند شد.

این در حالی است که جو بایدن، رییسجمهوری آمریکا نیز تعطیلی دولت فدرال را «سستی در انجام وظیفه» خواند و تاکید کرد این موضوع صدمات زیادی به نیروهای مسلح این کشور وارد خواهد کرد.

نمایندگان مجلس آمریکا امروز شنبه هشتم مهر (۳۰ سپتامبر) نیز برای بررسی این وضعیت تشکیل جلسه خواهند داد.

اگر بودجه مورد نظر تا آغاز روز یکشنبه تصویب نشود، دولت فدرال آمریکا تعطیل میشود.

مردم زاهدان، سوران، خاش، راسک و تفتان روز جمعه هفتم مهر به خیابانها آمده و با سر دادن شعارهایی علیه جمهوری اسلامی راهپیمایی کردند. گزارشها از تیراندازی عوامل حکومت به سمت معترضان در زاهدان و زخمی شدن دهها شهروند، از جمله هشت کودک، و بازداشت دهها نفر دیگر حکایت دارد.

سایت حالوش گزارش داد در جریان حمله ماموران امنیتی به قصد سرکوب تظاهرات مسالمتآمیز مردم زاهدان، دستکم ۲۹ نفر، از جمله هشت کودک، با شلیک گلولههای ساچمهای زخمی شدهاند.

این منبع همچنین شمار بازداشتشدگان را دستکم ۵۱ نفر اعلام کرد.

بر اساس گزارشهای منتشر شده، ماموران امنیتی مناطق مختلف زاهدان از جمله شیرآباد، بعثت و مشترک را محاصره کرده و با حمله به منزل چند شهروند، آنها را بازداشت و به مکانی نامعلوم منتقل کردند.

حالوش پیش از این تعداد شهروندان بازداشت شده روز جمعه در زاهدان، خاش و میرجاوه را دستکم ۳۱ نفر اعلام کرده بود.

سرکوب خشونتبار معترضان در استان سیستان و بلوچستان در روز جمعه هفتم مهر با محکومیت جهانی همراه شد.

کلودیا تنی، عضو مجلس نمایندگان آمریکا، با ابراز تاسف درباره حمله ماموران حکومتی به سوی معترضان در زاهدان، با مردم «شجاع» ابراز همبستگی کرد.

او در حساب ایکس خود نوشت: «این خشونت سپاه پاسداران نفرتانگیز است. از آنها میخواهم فورا حمله به مردم خود را پایان دهند.»

هانا نیومن، نماینده آلمان در پارلمان اروپا نیز با انتشار ویدیویی از تیراندازی ماموران جمهوری اسلامی به سوی معترضان در زاهدان نوشت: «رژیم [ایران] در تاریکی میکشد. بیایید آنچه را که انجام میدهد روشن کنیم.»

زاهدان

با وجود انکار مقامهای حکومتی، ویدیوها و گزارشهای منتشر شده از زاهدان، از تیراندازی مستقیم نیروهای امنیتی به سوی شهروندان در مناطق مختلفی از شهر و ایستادگی معترضان در مقابل ماموران حکایت دارند.

مهدی شمسآبادی، دادستان زاهدان مدعی شد هیچگونه تیراندازیای در استان سیستان و بلوچستان «رخ نداده است».

خبرگزاری ایرنا به نقل از او نوشت که شرایط در زاهدان «عادی» است و نمازگزاران بدون هیچ اتفاقی مصلای شهر را ترک کردهاند و به سمت خانههای خود رفتهاند.

این اظهارات در حالی مطرح شده است که پیشتر خبرگزاری تسنیم، وابسته به سپاه پاسداران، با تایید حمله مسلحانه نیروهای امنیتی به مردم نوشت: «عدهای قلیل اقدام به تجمع و سنگاندازی به سمت نیروهای امنیتی کردند که ماموران نیز با تیراندازی هوایی و پرتاب گاز اشکآور صحنه را مدیریت کردند.»

این خبرگزاری همچنین مدعی شد معترضان «بعد از دقایقی پراکنده شدند» و اکنون «هیچ مشکل خاصی» در سطح شهر زاهدان وجود ندارد.

با این حال ویدیوهای منتشر شده نشان میدهند ماموران نظامی برای سرکوب مردم تیربار به همراه دارند.

یک ویدیوی منتشر شده در کمپین «فعالین بلوچ» هم نشان میدهد کودکی خردسال در جریان تیراندازیها مجروح شده است.

تعدادی از معترضان مجروح به درمانگاه مسجد مکی زاهدان منتقل شدهاند و در حال مداوا هستند.

در ویدیوهایی نیز شلیک گاز اشکآور از سوی ماموران حکومتی به سمت مردم زاهدان دیده میشود.

ویدیوهایی در شبکههای اجتماعی منتشر شده که نشان میدهند ماموران پس از حمله به مردم از سوی معترضان عقب رانده شده و فرار کردهاند.

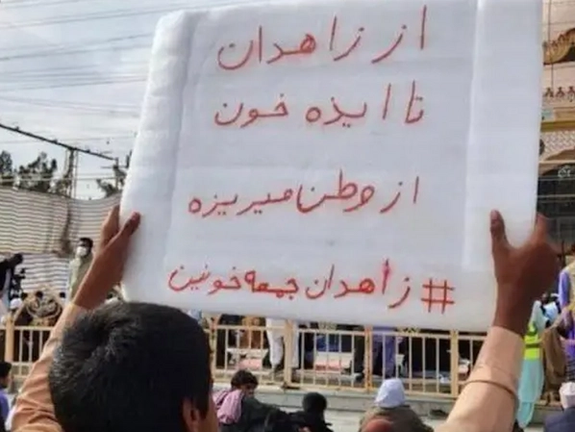

مردم شهر زاهدان پس از نماز جمعهای که یک روز پیش از سالگرد کشتار این شهر در جمعه خونین برگزار شد، به خیابانها آمده و شعارهایی چون «تجاوز، جنایت، مرگ بر این ولایت» سر دادند.

«بسیجی، سپاهی، داعش ما شمایی» از دیگر شعارهای معترضان بود.

معترضان زاهدان در راهپیماییهای یک سال گذشته خود بارها به خشونت و جنایات سپاه و بسیج، دو نهاد نظامی و شبهنظامی جمهوری اسلامی اشاره کردهاند.

«خدانور ما رو بردن، جنازهاش رو آوردن» و «کشته شده خدانور، به دست چندتا مزدور» از دیگر شعارهای معترضان در زاهدان بود.

خدانور لجهای، جوان ۲۷ سالهای بود که یک روز پس از جمعه خونین زاهدان، ماموران به کلیه او شلیک کردند و به دلیل خودداری کادر پزشکی از درمانش، در بیمارستان جان باخت.

تصویر شکنجه او از سوی ماموران انتظامی هنگام بازداشت در یک سال پیش از قتلش، در شبکههای اجتماعی بسیار مورد توجه قرار گرفت. در این عکس، دستهای او به میله پرچم وسط حیاط بسته شده است.

شهروندان زاهدانی اما در راهپیمایی اعتراضی خود شعار «بلوچ میمیرد، ذلت نمیپذیرد» نیز سر دادند.

علاوه بر این شعارها، ویدیوهای متعددی از زاهدان منتشر شده است که حاکی از تیراندازی ماموران امنیتی به سمت مردم است.

نیروهای امنیتی علاوه بر محوطه اطراف مسجد مکی، در مناطق بازار مشترک، شیرآباد، کشاورز و خیام زاهدان نیز به سمت مردم شلیک کردند.

بر اساس گزارش حالوش و گفتههای شاهدان عینی، نیروهای نظامی مستقر مقابل مصلای زاهدان، چند بار رگبار هوایی زده و داخل آن گاز اشکآور انداختند.

با ادامهدار شدن این درگیریها بین معترضان و ماموران، شهروندان شعارهایی چون «نترسید نترسید، ما همه با هم هستیم» سر دادند.

راهپیماییکنندگان همچنین شعار دادند: «برادر شهیدم، خونت رو پس میگیرم ...»

بر اساس گزارش منابع محلی، مسجد مکی زاهدان همچنان در محاصره نیروهای امنیتی است و درگیری بین ماموران و مردم ادامه دارد.

علاوه بر زاهدان، گزارشها و ویدیوهایی نیز از راهپیماییهای اعتراضی مردم در دیگر شهرهای استان سیستان و بلوچستان منتشر شده است.

سوران

مردم سوران با وجود جو شدید امنیتی این شهر به خیابان آمده و شعارهایی از جمله «بسیجی، سپاهی، داعش ما شمایی» سر دادند.

خاش

بر اساس ویدیوهای منتشر شده، مردم معترض در خاش روز هفتم مهر در راهپیمایی اعتراضی خود با حمله ماموران حکومتی مواجه شده و توانستند آنها را عقب برانند.

این معترضان در راهپیمایی خود فریاد «مرگ بر خامنهای» سر دادند.

بر اساس ویدیوهای منتشر شده، معترضان همچنین شعارهایی علیه بسیج و سپاه سر دادند.

راسک و تفتان

در شهرهای راسک و تفتان نیز شهروندان روز جمعه به خیابانها آمده و علیه جمهوری اسلامی شعار دادند.

بر اساس گزارشها، ماموران سعی کردند معترضان را متفرق کنند.

همزمان با این راهپیماییها و درگیریها، نتبلاکس، سازمان نظارت بر اینترنت جهانی، بر اساس معیارهای فنی اتصال به اینترنت گزارشها درباره اختلال شدید و قطع سیستماتیک اینترنت زاهدان را تایید کرد.

این سازمان اعلام کرد مقامهای جمهوری اسلامی با هدف سرکوب اعتراضات در زاهدان، اینترنت را به صورت سیستماتیک قطع کردهاند.

راهپیمایی اعتراضی شهروندان در زاهدان و دیگر شهرهای استان سیستان و بلوچستان در حالی یک روز پیش از نخستین سالگرد جمعه خونین برگزار شد که مولوی عبدالحمید اسماعیلزهی، در خطبههای نماز جمعه امروز خود از رسیدگی قانونی به جنایات رخ داده از سوی حکومت اظهار ناامیدی کرد.

امام جمعه اهل سنت زاهدان در خطبههای نماز جمعه امروز، کشتار هشتم مهر سال گذشته را برای هر کسی که «وجدانی بیدار دارد» حادثهای تلخ توصیف کرد و گفت چنین حملاتی با بیش از ۱۰۰ کشته و ۳۰۰ مجروح در هیچ کجای دنیا پیش نمیآید.

به گفته مولوی عبدالحمید، مصلای زاهدان همیشه مکانی محوری در زمینه «وحدت و امنیت» بوده و کسی انتظار نداشت کشتار جمعه خونین در چنین محلی رخ دهد.

او گفت: «به قاضیانی که پرونده را رسیدگی میکنند شناخت داریم. آدمهای خوبی هستند اما در کشور ما، قضات استقلال لازم را ندارند و بر همین اساس، اطلاع داریم که از جاهای مختلف بر این قاضیها فشارهای زیادی وارد میشود.»

مولوی عبدالحمید تاکید کرد که دیگر به اینکه قاضی پرونده جمعه خونین بتواند حکمی [به نفع قربانیان] صادر کند، امیدی ندارد.

در روزهای گذشته گزارشهای متعددی درباره تشدید جو امنیتی زاهدان و دیگر شهرهای سیستان و بلوچستان در آستانه سالگرد کشتار هشتم مهر منتشر شده است.

بر اساس این گزارشها، شمار زیادی نیروی امنیتی از استانهای همجوار به سیستان و بلوچستان گسیل و شهر زاهدان محاصره شده و نیروهای نظامی در روزهای هفتم و هشتم مهر در حالت آمادهباش قرار گرفتهاند.

هشتم مهر ۱۴۰۱ که به جمعه خونین زاهدان مشهور است، تجمعی از سوی نمازگزاران در اعتراض به تجاوز یک فرمانده نیروی انتظامی به یک دختر ۱۵ ساله بلوچ در چابهار شکل گرفت.

در واکنش، ماموران نظامی و عوامل جمهوری اسلامی از جمله با تکتیراندازهای مستقر بر پشتبامها با گلولههای جنگی تجمعکنندگان و البته شهروندان دیگر را در مصلای زاهدان هدف قرار دادند.

بر اساس جدیدترین آمار حالوش که اخبار سیستان و بلوچستان را پوشش میدهد، در جریان این حمله وحشیانه دستکم ۱۰۵ شهروند شامل ١٧ کودک و نوجوان کشته و دهها تن دیگر قطع نخاع، نابینا، مجروح و نقص عضو شدند.

حدود یک ماه بعد و در روز ۱۳ آبان حمله مرگبار دیگری این بار در شهر خاش رخ داد و با شلیک گلولههای جنگی ماموران امنیتی به نمازگزاران این شهر، دستکم ۱۸ نفر کشته و دهها نفر دیگر مجروح شدند.